Piratage : un nouvel outil de phishing ciblant les identifiants Microsoft 365 et Google identifié par les experts

Auteur: Adam David

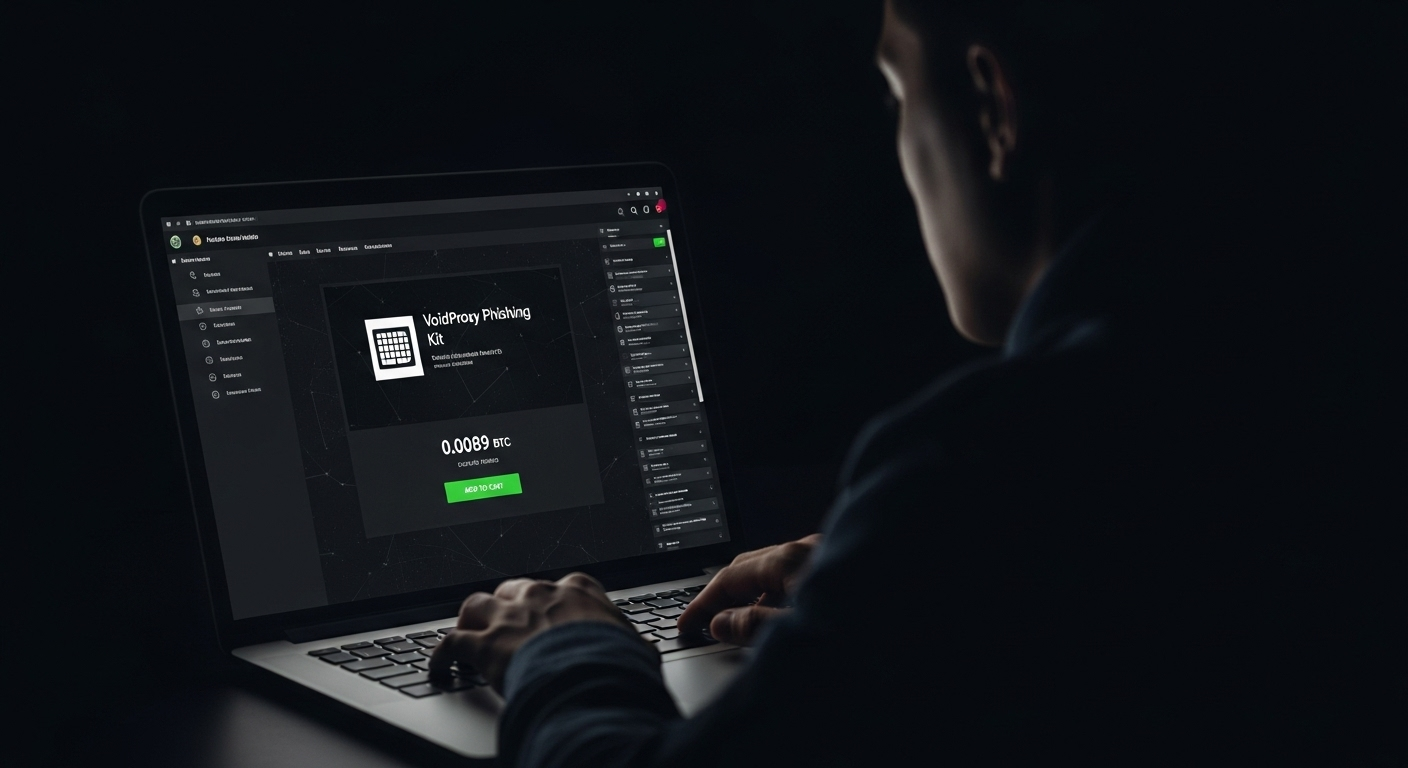

Une nouvelle menace, particulièrement retorse, plane sur les comptes Microsoft 365 et Google Workspace de millions d’utilisateurs. Son nom : VoidProxy. Il ne s’agit pas d’un simple virus, mais d’un service de phishing complet, vendu « clés en main » à des pirates de tout niveau, conçu pour contourner les protections que l’on pensait les plus robustes.

Cette infrastructure automatisée abaisse dangereusement le seuil d’entrée pour des attaques sophistiquées, transformant le vol de session en un jeu d’enfant pour les cybercriminels.

Le mode opératoire d'un piège bien huilé

Tout commence de manière assez banale. Un e-mail, envoyé depuis le compte compromis d’une plateforme d’emailing connue comme Constant Contact ou ActiveCampaign, invite la cible à cliquer sur un lien. La routine. Ce lien, souvent raccourci, mène vers un site web d’apparence inoffensive, protégé par le service Cloudflare.

Sauf qu’ici, un intermédiaire invisible s’est glissé entre vous et le service légitime. Les experts en sécurité d’Okta, qui ont levé le lièvre dans un rapport récent, parlent d’une attaque de type « adversary-in-the-middle » (AitM). En clair, le pirate intercepte tout le trafic sans que la victime ne s’en aperçoive.

Une crédibilité bâtie sur de fausses assurances

Pour parfaire l’illusion, la page de destination affiche un CAPTCHA Cloudflare tout à fait standard. Cette étape, censée écarter les robots, a un double effet : elle renforce le sentiment de sécurité de l’internaute et permet de masquer l’adresse réelle du serveur pirate. Une fois le CAPTCHA validé, l’utilisateur est redirigé vers une copie parfaite de la page de connexion de Microsoft ou Google.

Il entre alors ses identifiants, valide peut-être une notification sur son téléphone, et accède à son compte. Tout semble normal. Mais en coulisses, le piège s’est refermé : chaque information a été capturée à la volée.

Plus précieux que le mot de passe : le cookie de session

Mais le véritable trésor que convoitent les attaquants n’est pas tant votre mot de passe. C’est le cookie de session. Ce petit fichier, généré une fois l’authentification réussie, est un peu le laissez-passer numérique qui prouve au service que votre session est active et légitime.

En le dérobant, le pirate n’a plus besoin de connaître vos identifiants ni de contourner votre authentification à double facteur (MFA). Il lui suffit d’importer ce cookie dans son propre navigateur pour se connecter directement à votre compte, avec les mêmes droits que vous. C’est comme voler la clé d’une chambre d’hôtel déjà ouverte, sans avoir à passer par la réception.

Quand le piratage devient un service comme un autre

Ce qui rend VoidProxy si inquiétant, au-delà de sa technicité, c’est son modèle économique. C’est un « Phishing-as-a-Service » (PhaaS). L’infrastructure est fournie toute prête, avec un tableau de bord pour gérer les campagnes, un système pour récupérer les cookies volés et même des notifications via Telegram pour être alerté en temps réel d’une nouvelle victime.

On assiste à une véritable industrialisation de la cybercriminalité. Plus besoin d’être un expert en code pour mener une attaque dévastatrice ; il suffit de louer les services de plateformes comme VoidProxy. C’est la porte ouverte à une multiplication de ce type d’opérations.

L'authentification multi-facteurs ne suffit plus

Cette attaque signe un échec cuisant pour les méthodes d’authentification multi-facteurs les plus répandues. Les codes à usage unique reçus par SMS ou via une application, tout comme les notifications push à valider, deviennent inefficaces. Pourquoi ? Parce que la victime les valide elle-même, en toute bonne foi, sur la fausse page de connexion. Une fois cette étape passée, le cookie de session est généré et volé.

Le périmètre de sécurité a changé. L’authentification n’est plus un rempart unique, mais un processus qui doit être vérifié en continu.

Repenser la défense à l'ère du vol de session

Face à ce double changement de paradigme – technique et économique –, les entreprises doivent revoir leurs certitudes. Il devient crucial de privilégier des méthodes d’authentification réellement résistantes au phishing, comme les clés de sécurité matérielles (type FIDO2) ou les passkeys, qui lient l’authentification à un appareil physique précis.

Conditionner l’accès aux terminaux gérés par l’entreprise, surveiller les connexions depuis des adresses IP inhabituelles et imposer une nouvelle authentification pour les actions les plus critiques sont autant de pistes à explorer. Aujourd’hui, la sécurité n’est plus un mur que l’on érige, mais une vigilance de chaque instant.

Selon la source : clubic.com